Les services de renseignement collectent les métadonnées des communications de tous les citoyens. Les politiciens voudraient nous faire croire que ces informations ne sont pas si importantes.

Un lecteur du De Correspondent a voulu vérifier et a prouvé le contraire : les métadonnées révèlent à votre sujet bien plus que vous ne l’imaginez.

Ton Siedsma est nerveux. Cela fait plusieurs semaines qu’il a pris cette décision, mais il ne cesse de la repousser. Nous sommes le 11 novembre, par une fraîche soirée d’hiver. C’est à vingt heures dix (20:10:48 pour être précis) en passant la gare d’Elst sur le chemin de la maison, qu’il a lancé l’application. Cette dernière va enregistrer la totalité des métadonnées de son téléphone sur une période d’une semaine.

Les métadonnées ne sont pas le contenu des communications, mais les données en rapport avec ces communications, comme les numéros qu’il appelle ou whatsappe, la géolocalisation du téléphone à un instant donné, mais également les destinataires et sujets des mails envoyés et les sites web visités.

Ton ne va rien faire qui sorte de l’ordinaire, il va simplement mener sa vie quotidienne. Les jours de semaine, il prend son vélo pour se rendre de son domicile à Nimègue jusqu’à la gare, d’où il prend le train pour Amsterdam. Le samedi, il se rend en voiture à Den Bosch et passe la nuit près de Zuiderpark avant de rentrer à Nimègue le lendemain par les transports en commun. Plus tard dans la journée, il prendra un verre ou deux dans un café, le St. Anna.

Il met un terme à l’expérience au bout d’une semaine exactement, le lundi 18 novembre. Après coup, il affirme s’être senti soulagé d’en avoir terminé. Sa nervosité s’explique facilement : tout ce qu’il aura fait, là où il aura été et les gens avec qui il aura été en contact, tout cela sera communiqué à des dizaines de milliers de personnes. Aujourd’hui, à vous et moi, et à l’ensemble des lecteurs de cet article.

Ces derniers mois, il est devenu clair que les agences de renseignement, sous l’égide de la National Security Agency (NSA), collectent de gigantesques quantités de métadonnées. Ceci comprend l’enregistrement du trafic des e-mails ainsi que les données de localisation des téléphones mobiles. Dès le début, les politiciens et les agences de renseignement ont défendu cette surveillance en mettant l’accent sur le fait que le contenu des communications n’est pas surveillé, l’idée étant que seules les métadonnées intéressent les agences. Selon le ministre néerlandais de l’Intérieur et la Dutch Intelligence Agency (AIVD), à l’instar du Président Obama et de la NSA, il n’y a pas vraiment de mal à cela. Et encore récemment, sur son site internet, l’AIVD parlait de la collecte de métadonnées comme d’une « violation mineure de la vie privée ».

Mais est-ce bien le cas ? Sûrement pas, comme l’expérience de Ton Siedsma le prouve. Les métadonnées (y compris les vôtres) sont plus révélatrices qu’on pourrait le croire, et bien plus que les autorités voudraient vous le faire croire.

Une semaine en dit déjà long

J’ai soumis les métadonnées de Ton à l’équipe de recherche iMinds de l’université de Gand, ainsi qu’à Mike Moolenaar, le propriétaire de Risk and Security Experts. J’ai aussi conduit mes propres analyses. Avec une semaine de relevés (logs), nous avons pu dater avec précision 15 000 événements. Chaque fois que le téléphone de Ton s’est connecté à une antenne de communication, et chaque fois qu’il a envoyé un e-mail ou consulté un site, nous avons pu voir le moment où cela s’est produit et l’endroit où il se trouvait à quelques mètres près. Nous avons pu cartographier son réseau de relations à partir de son téléphone et de son trafic e-mail. Avec ses données de navigation web, nous avons pu savoir quels sites il avait visités et les recherches qu’il avait effectuées. Et nous avons pu voir l’objet, l’expéditeur et le destinataire de chacun de ses e-mails.

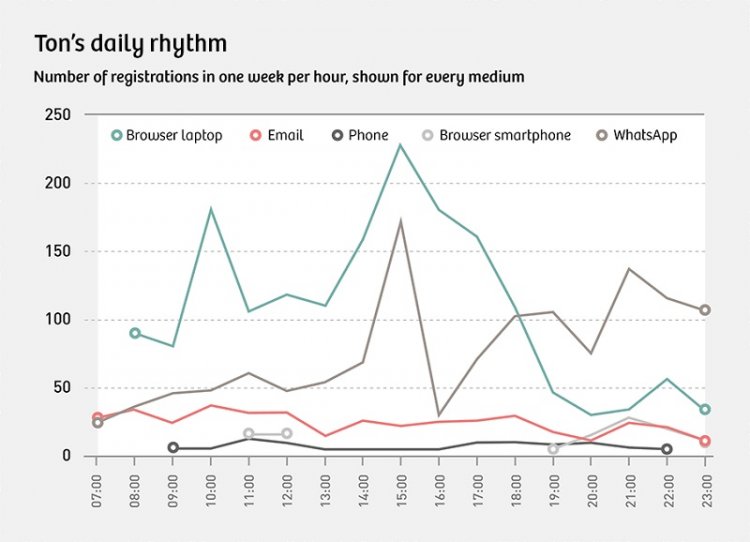

- Ce graphique montre les habitudes quotidiennes de Ton, en matière d’e-mail, de navigation web et de téléphonie. On peut voir son utilisation intensive de WathsApp chaque jour, juste après le déjeuner, vers 14h00

Qu’avons-nous donc appris à propos de Ton ?

Voici ce que nous avons pu apprendre, rien qu’en analysant une semaine de métadonnées de la vie de Ton Siedsma. Ton est un jeune diplômé, la vingtaine. Il reçoit des mails qui parlent de logement étudiant et de boulots à temps partiel, ce que nous pouvons déduire de leurs objets et de leurs expéditeurs. Il fait de gros horaires, en partie à cause d’un long temps de trajet en train. Il ne rentre que rarement chez lui avant 20 heures, et même chez lui, il continue à travailler tard.

Sa copine s’appelle Merel. Impossible de savoir avec certitude s’ils vivent ensemble. Ils s’envoient environ une centaine de messages WhatsApp par jour, la plupart du temps lorsque Ton n’est pas chez lui. Merel l’appelle avant qu’il monte dans son train à la gare d’Amsterdam Central. Ton a une sœur qui s’appelle Annemieke. Elle est encore étudiante : un de ses mails parle de sa thèse, à en croire son objet. Il a fêté Sinterklass (Saint Nicolas) cette année, et a tiré au sort à qui il offrirait un cadeau.

Ton aime les actualités sportives, qu’il lit sur nu.nl, nrc.nl et vk.nl. Son centre d’intérêt principal est le cyclisme, qu’il pratique lui-même. Il lit des polars scandinaves, à en croire ses recherches sur Google et Yahoo. Il s’intéresse également à la philosophie et à la religion. On suspecte que Ton est chrétien. Il se renseigne à propos de Karen Armstrong, un écrivain spécialiste du fait religieux, mais également de l’Évangile de Thomas, de « The Messiah book Middle Ages » (« livre du Messie moyen âge »), ainsi que sur le symbolisme dans les églises et cathédrales. Wikipédia lui offre beaucoup d’informations sur ces sujets.

Ton a aussi un côté plus frivole. Il regarde des vidéos sur Youtube, comme « Jerry Seinfeld : Sweatpants » et « Never Gonna Give You Up » de Rick Astley. Il regarde aussi une vidéo de Roy Donders, une vedette de télé-réalité néerlandaise. Sur Internet, il lit aussi des choses à propos de « chats qui portent des collants », « princesses Disney barbues » et « chiens à la place de guitares ». Il cherche aussi à se procurer un snuggie, une certaine « couverture Batman avec manches » retenant son attention. Oh, et il cherche avec ardeur un bon casque audio (avec Bluetooth, si possible).

Si nous examinions le profil de Ton d’un point de vue mercantile, nous le bombarderions de publicité en ligne. Il s’est inscrit à un grand nombre de newsletters d’entreprises telles que Groupon, WE Fashion et plusieurs magasins d’informatique. Il fait visiblement beaucoup d’achats sur internet et n’éprouve pas le besoin de se désinscrire de ces newsletters. Cela pourrait vouloir dire qu’il considérerait favorablement des publicités en ligne.

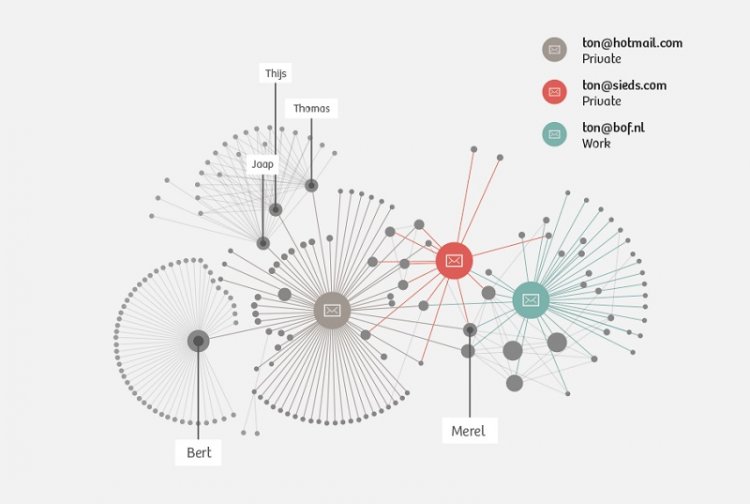

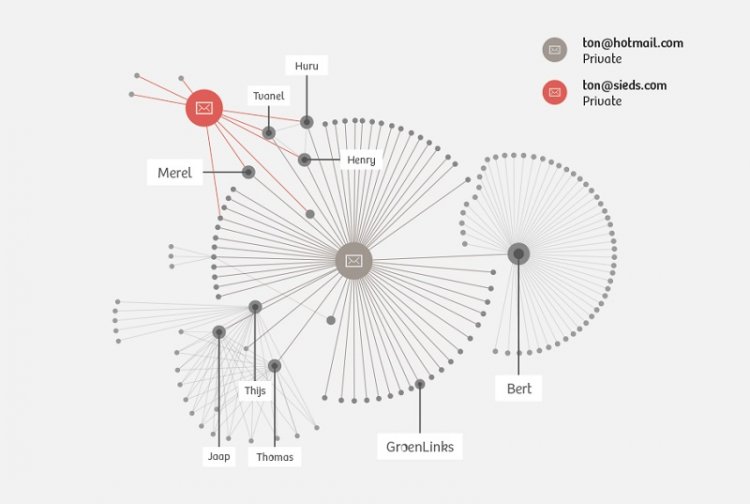

Il compartimente assez bien ses communications par mail, utilisant trois adresses différentes. Il reçoit toutes les publicités sur son compte Hotmail, qu’il utilise également pour communiquer avec plusieurs de ses connaissances, même s’il envoie rarement des messages depuis ce compte. Il a une deuxième adresse personnelle, qu’il utilise pour le travail, mais aussi avec ses amis les plus proches. Cette seconde adresse est beaucoup plus active. Sa troisième adresse est professionnelle. Ton est technophile (a de vastes connaissances en matière technique). Il s’intéresse aux technologies de l’information, à la sécurité informatique, aux problématiques autour de la vie privée et des libertés sur Internet. Il chiffre souvent ses messages à l’aide de PGP. Il effectue des recherches sur les logiciels de bases de données (SQLite). C’est un habitué des forums techniques et il y cherche des informations relatives à l’enregistrement et à l’analyse de données. Il se tient également au courant de l’actualité du monde des hackers ainsi que des sujets traitant de pédopornographie.

Nous le soupçonnons également d’être un sympathisant du parti politique hollandais « Gauche Verte ». Il est en contact régulier avec plusieurs partis politiques par l’entremise de son travail (nous y reviendrons). Cependant, « Gauche Verte » est le seul dont il reçoit des mails sur son compte Hotmail, ce compte étant plus ancien que son actuelle adresse professionnelle.

- Un jour dans la vie de Ton Siedsma : le mardi 12 novembre 2013. Ce jour-là, il ne prend pas son trajet habituel, qui l’aurait fait rentrer à Nimègue depuis Amsterdam via Utrecht. Il reçoit un coup de fil de Hilversum et fait un détour par le Mediapark avant de rentrer chez lui

Quel est exactement le travail de Ton ?

Les données recueillies indiquent clairement que Ton est juriste pour l’organisation de défense des droits « Bits of Freedom ». Il s’occupe principalement d’accords internationaux et entretient des relations suivies avec le ministère des Affaires étrangères et quelques députés sur ces sujets. Il s’intéresse de près aux prises de décision de l’Union Européenne. Il s’intéresse également aux méthodes d’enquête utilisées par la police et les services de renseignement. Ceci explique aussi son intérêt pour les actualités concernant le hacking et le démantèlement de réseaux pédopornographiques.

Durant la semaine analysée, Ton s’implique beaucoup dans une discussion par e-mail avec ses collègues sur le sujet « Van Delden doit partir ». Les e-mails concernent Bert van Delden, le président du Comité de Supervision des Services de Sécurité et du Renseignement (CTIVD), qui est l’organe supervisant les agences de renseignement AIVD et MIVD. Ot van Daalen, un collègue, consacre également une partie de sa semaine à l’élaboration d’une stratégie pour le « Freedom Act », qui est vraisemblablement un projet de Bits of Freedom.

Jeudi, Ton envoie un message à tous les employés intitulé « Nous sommes hors de danger ! » Ils semblent avoir une bonne raison d’être soulagés. Ton examine également une thèse consacrée aux SMS furtifs, et une décision est prise pour savoir qui se rendra à un débat chez les Jeunes Démocrates. Un certain nombre de messages concernent l’organisation d’une évaluation de performances, qui sera probablement conduite par Hans, le director de Bits of Freedom.

Ton met à jour quelques fichiers personnels dans une zone restreinte du site web de Bits of Freedom. On peut retrouver les noms des fichiers à partir des URL qu’il utilise. Ils traitent d’accords commerciaux internationaux, du parlement néerlandais, du WCIII (Loi sur les Crimes Informatiques III) et de lois. Ton met également à jour le site web. Il est facile pour nous de voir quels articles de blog il a édité.

Ton n’a pas l’air de faire grand’chose de son temps libre. Il continue à recevoir et envoyer des mails professionnels tard dans la soirée. Ton se rend sur différents sites d’actualité et discute sur WhatsApp avec des gens inconnus de nous. Il se couche vers minuit la plupart du temps.

Avec qui Ton est-il en relation ?

- Le réseau social de Ton Siedsma (basé sur son comportement vis-à-vis des courriels) révèle différents groupes.

En analysant les liens sociaux de Ton à partir de ses échanges de mails, il est possible pour nous de dégager différents groupes d’appartenance. Ces groupes sont formés par ces trois comptes courriels. Il serait possible que les groupes apparaissent comme légèrement différents si nous utilisions aussi les métadonnées de son téléphone. Nous avions toutefois accepté de ne pas réaliser d’investigation supplémentaires telles que d’essayer activement de dévoiler l’identité de l’utilisateur d’un numéro particulier afin de protéger la vie privée de ceux présents dans le réseau de Ton.

Via son compte Hotmail, Ton communique avec ses amis et relations. Thomas, Thijs, et Jaap semblent être les principaux contributeurs dans un groupe d’amis plus vaste. À en juger par leurs adresses mail, ce groupe ne compte que des hommes. Il y a aussi un ensemble de liens avec un autre groupe chapeauté par un certain « Bert ». La nature de ce groupe est la seule chose qui ait été censurée par Ton : d’après lui, ce n’est qu’une affaire personnelle.

- Le réseau social de Ton Siedsma d’après son e-mail personnel

Nous pouvons discerner un autre groupe, plus petit, d’amis : Ton, Huru, Tvanel, et Henry. Nous pensons que ce sont des amis, car ils participent tous à la discussion via mail, c’est-à-dire qu’ils se connaissent tous. Qui plus est, certains envoient aussi des e-mails à ton[at]sieds.com, l’adresse de Ton pour les amis et la famille.

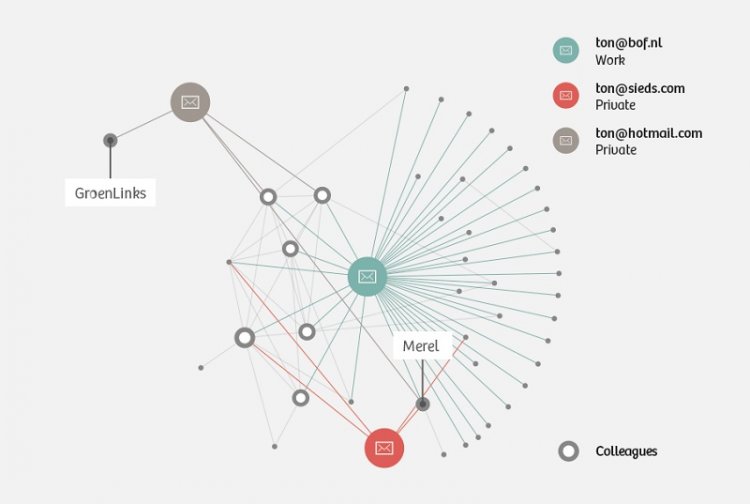

Enfin, il y a aussi le groupe de travail de Ton. On peut voir que ses principaux contacts sont Rejo, Hans et Tim. Tim et Janneke sont les seuls qui apparaissent aussi dans des courriels personnels. Le nombre de courriels envoyés entre lui et ses six autres collègues est extrêmement important. Il y a apparemment une vraie mode du « CC » (NDT :copie carbone) chez Bits of Freedom

Ton envoie rarement des courriels à un unique collègue, mais quand c’est le cas, le destinataire est le plus souvent Rejo ou Tim. La plupart des courriels sont envoyés à l’adresse collective de tous les employés.

- Le réseau social de Ton Siedsma basé sur ses courriels professionnels

Ton a relativement peu de contact avec des tiers extérieurs. Pendant la semaine, il envoie les courriels nécessaires pour fixer un rendez-vous avec l’assistant de Foort van Oosten, un membre du parlement du « Parti du peuple pour la Liberté et la Démocratie » (People’s Party for Freedom and Democracy (VVD)), et à un journaliste du nom de Bart. Il communique également avec un grand nombre de fournisseurs de logiciels antivirus.

En s’appuyant sur ces métadonnées, l’expert en sécurité Mike Moolenaar en conclut que Ton occupe « un bon poste d’observation au sein de Bits of Freedom ». Il semble avoir une bonne idée de la situation, un fait important quand on regarde ce réseau dans une perspective de renseignement.

Mais ce n’est pas tout. Les analystes belges de iMinds ont comparé les données de Ton avec un fichier contenant des mots de passe ayant fuité. Début novembre, Adobe (la société éditrice du lecteur PDF Acrobat, de Photoshop et du lecteur Flash) a annoncé le piratage d’un fichier contenant 150 millions de noms d’utilisateurs et de mots de passe. Les mots de passe eux-mêmes étaient chiffrés, mais ce n’était pas le cas des indices fournis par les utilisateurs pour les retrouver. Les analystes ont pu voir que certains utilisateurs avaient le même mot de passe que Ton et les indications de mot de passe étaient « punk metal », « astrolux » et « another day in paradise », cela nous mène rapidement au groupe préféré de Ton Siedsma, Strung Out, et au mot de passe « strungout ».

Avec ce mot de passe, ils ont pu accéder aux comptes Twitter, Google et Amazon de Ton. Les analystes ont fourni une capture d’écran de messages direct sur Twitter qui sont normalement protégés, ce qui signifie qu’ils pouvaient voir avec qui Ton communiquait secrètement. Ils ont aussi montré quelques paramètres de son compte Google. Ils pouvaient aussi commander des choses via le compte Amazon de Ton — ce qu’ils n’ont pas fait. Les analystes voulaient simplement montrer à quel point il était facile d’accéder à des données très sensibles avec juste quelques informations.

Ce que nous avons fait dans cet article est un jeu d’enfant comparé aux possibilités des agences de renseignement (surveillance). Nous nous sommes surtout concentrés sur les métadonnées, que nous avons analysées avec des logiciels basiques. Nous nous sommes empêché de réaliser des investigations supplémentaires à l’exception de l’utilisation de la base de donnée fuitée d’Adobe.

De plus, cette expérimentation était limitée à une semaine. Une agence de renseignement a des métadonnées sur bien plus de personnes et sur une période bien plus longue avec des outils bien plus avancés à sa disposition. Les fournisseurs d’accès internet et les prestataires de services en ligne sont obligés par la loi Néerlandaise de conserver les métadonnées pendant au moins 6 mois.

La police et les agences de renseignement n’ont aucune difficulté pour demander et recevoir ce type de données.

La prochaine fois que vous entendrez un officiel, un expert en sécurité, un responsable des services de renseignement dire "Oh, mais il s’agit seulement de métadonnées", pensez à Ton Siedsma, l’homme sur qui vous savez tellement, seulement parce qu’il a partagé une semaine de métadonnées avec nous.

Dimitri Tokmetzis

Merci aux bénévoles qui ont participé à cette traduction <3

Adresse d’origine : https://www.bof.nl/2014/07/30/how-your-innocent-smartphone-passes-on-a...